Vulnerability Management, die Ergänzung zu Security-Lösungen Angriffsfläche signifikant reduzieren

3. März 2017

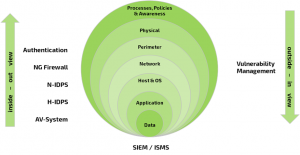

Die Meldungen über groß angelegte Cyberattacken häufen sich. Einzelne Sicherheitslösungen bieten daher längst keinen ausreichenden Schutz mehr – Teamwork ist gefragt. Vulnerability Management (VM) ist ein wichtiger Teil der Gesamtlösung: Es reduziert zum einen signifikant die Angriffsfläche der Unternehmens-IT. Zum anderen liefert es Informationen, um die Wirkung von Firewall & Co. auf die tatsächlichen Hot Spots zu fokussieren.

Blickrichtung geändert

Antivirus-Systeme, IDS-/IPS-Installationen und Firewall-Lösungen konzentrieren sich auf die Verteidigungsperspektive. Ihr Ziel ist, Angriffsmuster zu erkennen. Vulnerability Management (VM) hingegen nimmt die Blickrichtung der Angreifer ein – von außen nach innen. Auf diesem Weg lassen sich Schwachstellen für eine Cyber-Attacke erkennen und entschärfen. Daher ist VM ein wesentliches Element einer IT-Sicherheitsinfrastruktur und ergänzt andere wichtige Komponenten.

Ein Beispiel: Unabhängig davon, ob sie Netz- oder Host-basierend sind, müssen Sicherheitsverantwortliche ihre Intrusion-Detection (IDS)- oder Intrusion-Prevention (IPS)-Systeme immer wieder neu einstellen und anpassen. Für die Verhaltensanalyse des Netzwerks (Network Behaviour Analysis, NBA) ist dafür eine Baseline erforderlich: Diese legt Grenzwerte für Port Scans und Anmeldeversuche fest, ebenso wie Blacklists und Whitelists für IP-Adressen und Benutzernamen sowie die Einstellungen für Alarme, wenn eine Bedrohung erkannt wird.

Die Ergebnisse von Schwachstellen-Scans aus einem Vulnerability-Management-System ergänzen und verbessern dieses Tuning. Das Ergebnis: False Positives lassen sich reduzieren und die Ressourcen eines IDS oder IPS fokussieren. Gleichzeitig erleichtern die Ergebnisse aus dem VM die Entscheidungen über notwendige Aktionen und Alarm-Meldungen.

Zweite Verteidigungsline

Reine IDS- und IPS-Lösungen leiden an einer systembedingten Schwäche: Langsame, zielgerichtete Angriffe erkennen sie nur sehr schwer. Darüber hinaus sind sie auch anfällig gegenüber Angriffen mit Hilfe sogenannter Evasion-Techniken. Eine bekannte Variante ist die Überlastung ihrer Kapazität.

Vulnerability-Management-Systeme wirken in solchen Fällen wie eine zweite Verteidigungslinie: Sind Angreifer darauf aus, Schwachstellen für ihren eigentlichen Angriff zu nutzen und überwinden sie tatsächlich den IDS-/IPS-Verteidigungsring, stoßen sie auf ein gehärtetes System.

Auch in Hinblick auf Advanced Persistent Threats (APT), auch Targeted Cyber Threats genannt, bildet VM ein zentrales Element für die Gegenstrategie. Für sich allein ist weder eine Software noch eine Appliance in der Lage, solche Angriffsformen zu verhindern oder zu stoppen. Es empfiehlt sich daher, eine widerstandsfähige IT-Sicherheitsstrategie mit folgenden Elementen zu entwickeln:

• Positivlisten von erlaubten Software-Anwendungen mit Kontrolle, dass andere Anwendungen nicht ausgeführt werden,

• Patchen der Betriebssystem-Schwachstellen,

• Patchen und Aktualisieren von erlaubten Anwendungen wie Java, PDF Viewer, Flash, Browser und Microsoft Office sowie

• Reduzieren von administrativen Rechten von Anwendern auf der Basis der für ihr Aufgabengebiet benötigten Funktionen.

Schwachstellen entdecken

Noch eine weitere wichtige Aufgabe im IT-Sicherheitsteam übernimmt die VM-Lösung: Sie klopft die IT-Infrastruktur anhand der aktuellen Bedrohungslage regelmäßig auf Schwachstellen ab. Anschließend sorgen festgelegte Prozesse für die Kontrolle der Beseitigung dieser Schwachstellen (Remediation Tracking). So lässt sich die Angriffsfläche drastisch reduzieren. Denn der Erfolg eines Angriffs hängt nicht zuletzt davon ab, wie viele und welche Schwachstellen das potentielle Opfer bietet. Erstaunlicherweise sind es dabei nicht die kurzfristig auftretenden Sicherheitslücken, die für Unternehmen und Organisationen zum Risiko werden: 999 von 1000 erfolgreichen Angriffen bauen laut dem Data Breach Investigations Report 2015 auf Schwachstellen, die bereits über ein Jahr lang bekannt sind.

Der regelmäßige Blick von außen nach innen lohnt sich also. Zieht man zusätzlich in Betracht, dass sich durch eine VM-Lösung Antivirus-Systeme, Intrusion Detection Systems (IDS), Intrusion Prevention Systems (IPS) und Next Generation Firewalls effizienter einsetzen lassen, rechnet sich die Investition in den Aufbau einer wirkungsvollen IT-Security-Gesamtlösung schnell. Denn sind die einzelnen Elemente gut aufeinander abgestimmt, ist der Nutzen ungleich höher als die Summe der einzelnen Teile. (rhh)

Dirk Schrader

ist Certified Information Systems Security Professional bei Greenbone Networks.